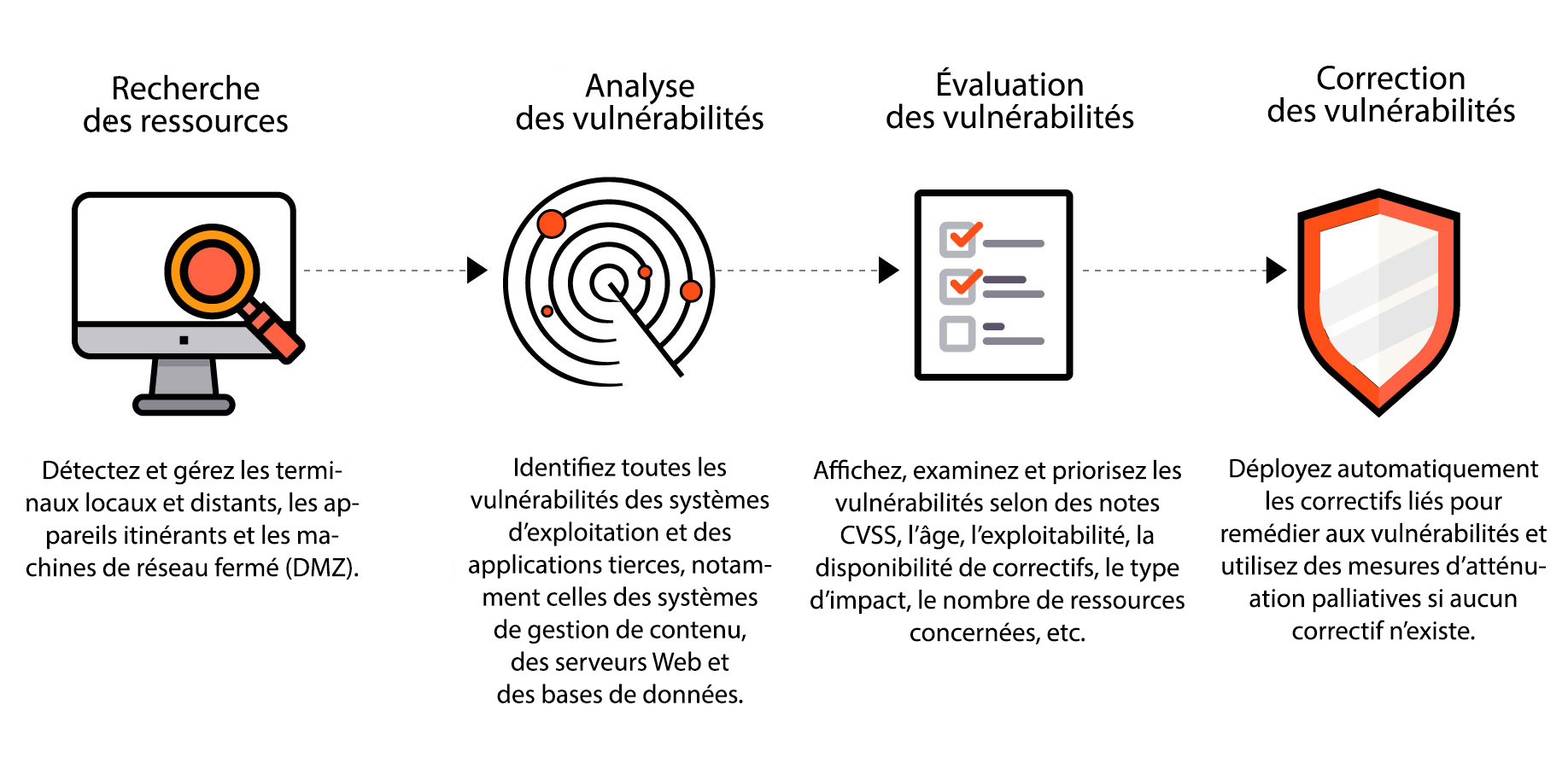

Analyse des vulnérabilités | Outil d'analyse des vulnérabilités - ManageEngine Vulnerability Manager Plus

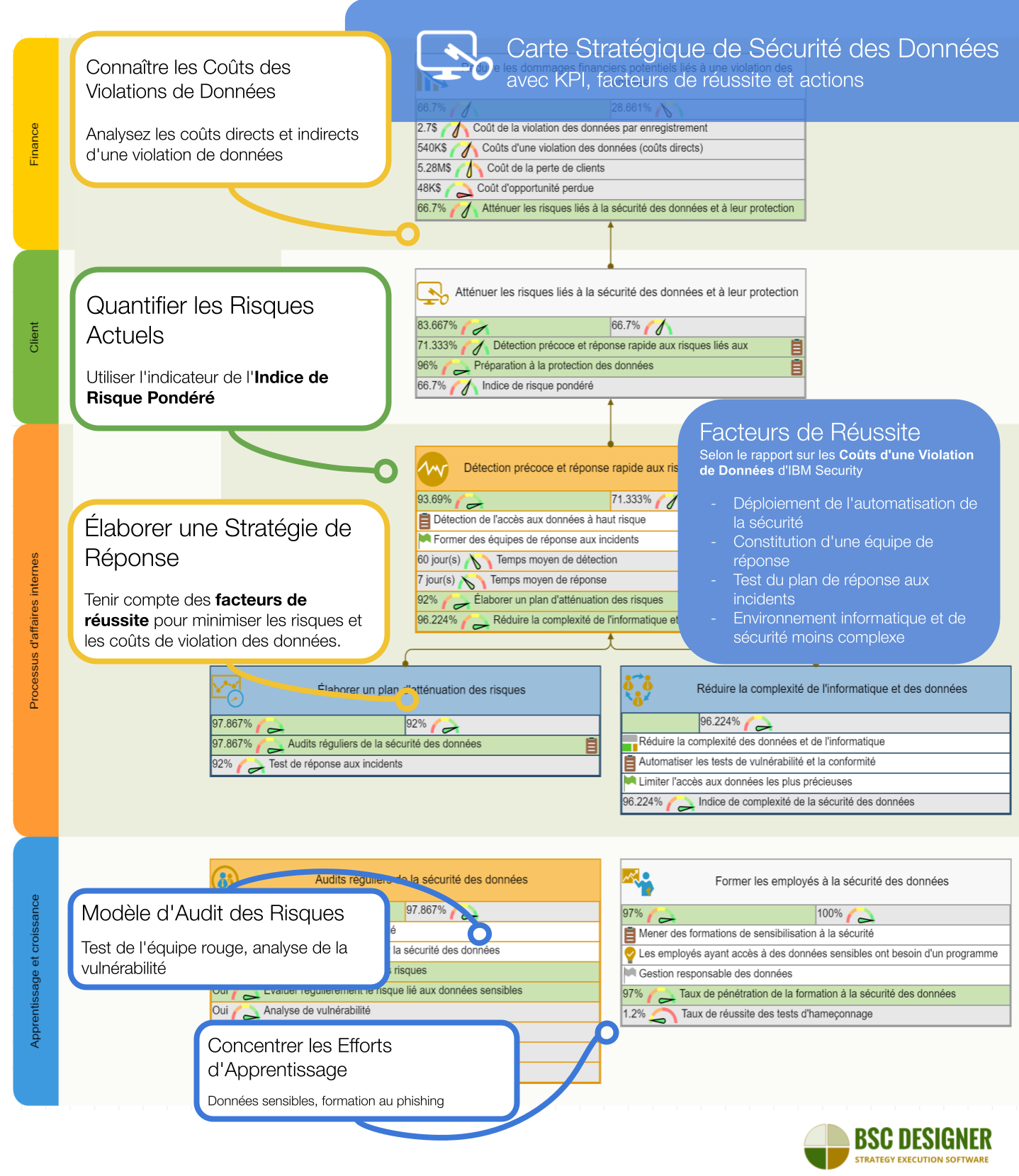

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

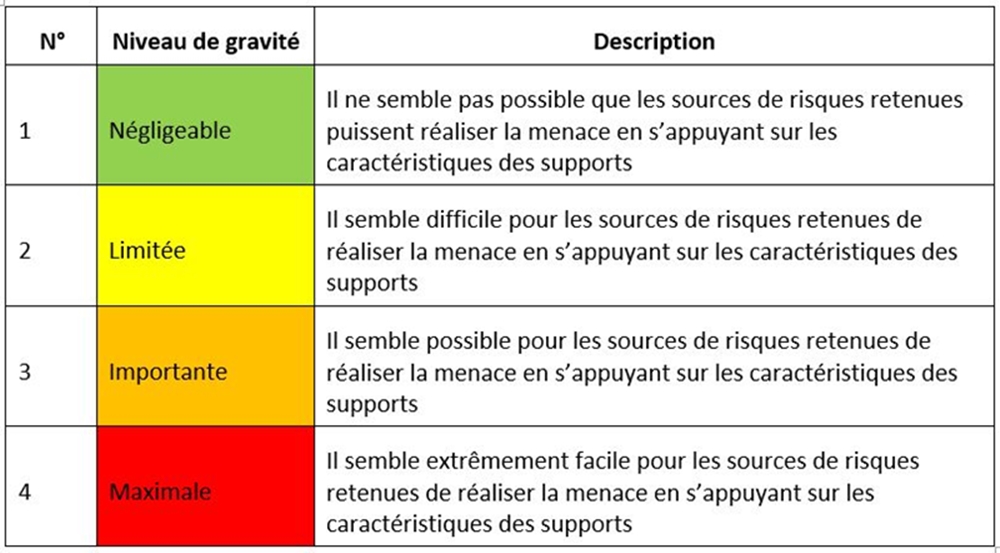

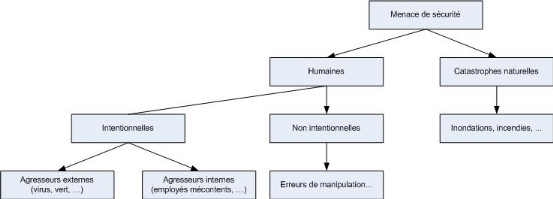

Memoire Online - Audit et definition de la politique de sécurité du réseau informatique de la first bank - Gustave KOUALOROH

Sécurité Informatique Sécurité De L'identification Biométrique Et Future Sur Internet L'analyse Des Empreintes Digitales Permet D' Illustration Stock - Illustration du fingerprint, propriétaire: 270719544

Sécurité informatique et Malwares - Analyse des menaces et mise en oeuvre des contre-mesures (3e éd) 3ème édition - broché - Paul Rascagneres - Achat Livre | fnac